Difference between revisions of "फील (फास्ट डेटा एनसिफरमेंट एल्गोरिदम)"

| Line 16: | Line 16: | ||

}} | }} | ||

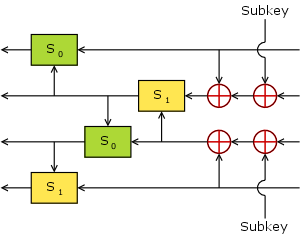

[[क्रिप्टोग्राफी]] में, FEAL (फास्ट डेटा एनसिफरमेंट एल्गोरिदम) एक [[ब्लॉक सिफर]] है जिसे [[डेटा एन्क्रिप्शन मानक]] (DES) के विकल्प के रूप में प्रस्तावित किया गया है, और इसे सॉफ्टवेयर | [[क्रिप्टोग्राफी]] में, FEAL (फास्ट डेटा एनसिफरमेंट एल्गोरिदम) एक [[ब्लॉक सिफर]] है जिसे [[डेटा एन्क्रिप्शन मानक]] (DES) के विकल्प के रूप में प्रस्तावित किया गया है, और इसे सॉफ्टवेयर की तिव्रता बढ़ाने के लिए डिज़ाइन किया गया है। [[फिस्टेल सिफर]] आधारित एल्गोरिदम प्रथम बार 1987 में [[निप्पॉन टेलीग्राफ और टेलीफोन]] से [[अकिहिरो शिमिज़ु]] और [[ कब्ज़ा मियागुची ]] द्वारा प्रकाशित किया गया था। सिफर [[क्रिप्ट विश्लेषण]] के विभिन्न रूपों के लिए अतिसंवेदनशील है, और इसने अवकल क्रिप्टोएनालिसिस [[रैखिक क्रिप्टो विश्लेषण]] की खोज में उत्प्रेरक के रूप में कार्य किया है। | ||

FEAL के कई भिन्न-भिन्न संशोधन हुए हैं, चूंकि सभी फिस्टेल सिफर हैं, और एक ही मूल राउंड | FEAL के कई भिन्न-भिन्न संशोधन हुए हैं, चूंकि सभी फिस्टेल सिफर हैं, और एक ही मूल राउंड कार्य का उपयोग करते हैं और [[ब्लॉक आकार (क्रिप्टोग्राफी)]] | 64-बिट ब्लॉक पर कार्य करते हैं। प्रारम्भिक डिज़ाइनों में से एक को अब FEAL-4 कहा जाता है, जिसमें चार राउंड और [[कुंजी (क्रिप्टोग्राफी)]] | 64-बिट कुंजी है। | ||

<!-- den Boer refers to an earlier FEAL-1 and FEAL-2, and Gutmann also mentions pre-FEAL-4 versions, but info on these is hard to find, and they aren't significant, really --> | <!-- den Boer refers to an earlier FEAL-1 and FEAL-2, and Gutmann also mentions pre-FEAL-4 versions, but info on these is hard to find, and they aren't significant, really --> | ||

प्रारंभ से ही FEAL-4 में समस्याएं पाई गईं: बर्ट डेन बोअर ने उसी सम्मेलन में एक अप्रकाशित रंप सत्र में एक अशक्ति के बारे में बताया है जहां सिफर पहली बार प्रस्तुत किया गया था। बाद के पेपर (डेन बोअर, 1988) में एक आक्षेप का वर्णन किया गया है जिसके लिए 100-10000 चुने हुए प्लेनटेक्स्ट की आवश्यकता होती है, और सीन मर्फी (1990) ने एक सुधार पाया जिसके लिए केवल 20 चुने हुए प्लेनटेक्स्ट की आवश्यकता होती है। मर्फी और डेन बोअर की विधियों में अवकल क्रिप्टोएनालिसिस में उपयोग किए जाने वाले समान तत्व सम्मिलित हैं। | |||

डिजाइनरों ने राउंड की संख्या का दोहरीकरण करके, '''FEAL-8''' (शिमिज़ु और मियागुची, 1988) का सामना किया। चूंकि, आठ राउंड भी अपर्याप्त सिद्ध करना हुए - 1989 में, सिक्यूरिकॉम सम्मेलन में, [[उन्हें]] और [[आदि शमीर]] ने सिफर पर एक अलग | डिजाइनरों ने राउंड की संख्या का दोहरीकरण करके, '''FEAL-8''' (शिमिज़ु और मियागुची, 1988) का सामना किया। चूंकि, आठ राउंड भी अपर्याप्त सिद्ध करना हुए - 1989 में, सिक्यूरिकॉम सम्मेलन में, [[उन्हें]] और [[आदि शमीर]] ने सिफर पर एक अलग आक्षेप का वर्णन किया, जिसका उल्लेख (मियागुची, 1989) में किया गया है। गिल्बर्ट और चेस (1990) ने बाद में अवकल क्रिप्टोएनालिसिस के समान एक सांख्यिकीय आक्षेप प्रकाशित किया जिसके लिए चुने हुए सादे पाठों के 10000 जोड़े की आवश्यकता होती है। | ||

जवाब में, डिजाइनरों ने एक वेरिएबल-राउंड सिफर, '''FEAL-N''' (मियागुची, 1990) | जवाब में, डिजाइनरों ने एक वेरिएबल-राउंड सिफर, '''FEAL-N''' (मियागुची, 1990) प्रस्तुत किया, जहां "N" को '''FEAL-NX''' के साथ उपयोगकर्ता द्वारा चुना गया था, जिसमें एक बड़ी 128-बिट कुंजी थी। बिहाम और शमीर के अवकल क्रिप्टोएनालिसिस (1991) से पता चला कि N ≤ 31 के लिए संपूर्ण खोज की तुलना में FEAL-N और FEAL-NX संपूर्ण से अधिक तिव्रता से विघटित किया जा सकता है। बाद के आक्षेप, रैखिक क्रिप्टोएनालिसिस के अग्रदूत, [[ज्ञात सादा पाठ]] धारणा के अनुसार संस्करणों को विघटित कर सकते हैं, प्रथम (टार्डी) -कोर्फडिर और गिल्बर्ट, 1991) और फिर (मात्सुई और यामागीशी, 1992), बाद वाले ने 5 ज्ञात प्लेनटेक्स्ट के साथ FEAL-4, 100 के साथ FEAL-6, और 2 के साथ FEAL-8 को विघटित कर दिया।<sup>15</sup>. | ||

1994 में, ओह्टा और एओकी ने FEAL-8 के विरुद्ध एक रैखिक क्रिप्टोएनालिटिक आक्षेप प्रस्तुत किया जिसके लिए 212 ज्ञात प्लेनटेक्स्ट की आवश्यकता थी।[1] | |||

Revision as of 21:59, 7 August 2023

This article includes a list of general references, but it lacks sufficient corresponding inline citations. (September 2015) (Learn how and when to remove this template message) |

The FEAL Feistel function | |

| General | |

|---|---|

| Designers | Akihiro Shimizu and Shoji Miyaguchi (NTT) |

| First published | FEAL-4 in 1987; FEAL-N/NX in 1990 |

| Cipher detail | |

| Key sizes | 64 bits (FEAL), 128 bits (FEAL-NX) |

| Block sizes | 64 bits |

| Structure | Feistel network |

| Rounds | Originally 4, then 8, then variable (recommended 32) |

| Best public cryptanalysis | |

| Linear cryptanalysis can break FEAL-4 with 5 known plaintexts (Matsui and Yamagishi, 1992). A differential attack breaks FEAL-N/NX with fewer than 31 rounds (Biham and Shamir, 1991). | |

क्रिप्टोग्राफी में, FEAL (फास्ट डेटा एनसिफरमेंट एल्गोरिदम) एक ब्लॉक सिफर है जिसे डेटा एन्क्रिप्शन मानक (DES) के विकल्प के रूप में प्रस्तावित किया गया है, और इसे सॉफ्टवेयर की तिव्रता बढ़ाने के लिए डिज़ाइन किया गया है। फिस्टेल सिफर आधारित एल्गोरिदम प्रथम बार 1987 में निप्पॉन टेलीग्राफ और टेलीफोन से अकिहिरो शिमिज़ु और कब्ज़ा मियागुची द्वारा प्रकाशित किया गया था। सिफर क्रिप्ट विश्लेषण के विभिन्न रूपों के लिए अतिसंवेदनशील है, और इसने अवकल क्रिप्टोएनालिसिस रैखिक क्रिप्टो विश्लेषण की खोज में उत्प्रेरक के रूप में कार्य किया है।

FEAL के कई भिन्न-भिन्न संशोधन हुए हैं, चूंकि सभी फिस्टेल सिफर हैं, और एक ही मूल राउंड कार्य का उपयोग करते हैं और ब्लॉक आकार (क्रिप्टोग्राफी) | 64-बिट ब्लॉक पर कार्य करते हैं। प्रारम्भिक डिज़ाइनों में से एक को अब FEAL-4 कहा जाता है, जिसमें चार राउंड और कुंजी (क्रिप्टोग्राफी) | 64-बिट कुंजी है।

प्रारंभ से ही FEAL-4 में समस्याएं पाई गईं: बर्ट डेन बोअर ने उसी सम्मेलन में एक अप्रकाशित रंप सत्र में एक अशक्ति के बारे में बताया है जहां सिफर पहली बार प्रस्तुत किया गया था। बाद के पेपर (डेन बोअर, 1988) में एक आक्षेप का वर्णन किया गया है जिसके लिए 100-10000 चुने हुए प्लेनटेक्स्ट की आवश्यकता होती है, और सीन मर्फी (1990) ने एक सुधार पाया जिसके लिए केवल 20 चुने हुए प्लेनटेक्स्ट की आवश्यकता होती है। मर्फी और डेन बोअर की विधियों में अवकल क्रिप्टोएनालिसिस में उपयोग किए जाने वाले समान तत्व सम्मिलित हैं।

डिजाइनरों ने राउंड की संख्या का दोहरीकरण करके, FEAL-8 (शिमिज़ु और मियागुची, 1988) का सामना किया। चूंकि, आठ राउंड भी अपर्याप्त सिद्ध करना हुए - 1989 में, सिक्यूरिकॉम सम्मेलन में, उन्हें और आदि शमीर ने सिफर पर एक अलग आक्षेप का वर्णन किया, जिसका उल्लेख (मियागुची, 1989) में किया गया है। गिल्बर्ट और चेस (1990) ने बाद में अवकल क्रिप्टोएनालिसिस के समान एक सांख्यिकीय आक्षेप प्रकाशित किया जिसके लिए चुने हुए सादे पाठों के 10000 जोड़े की आवश्यकता होती है।

जवाब में, डिजाइनरों ने एक वेरिएबल-राउंड सिफर, FEAL-N (मियागुची, 1990) प्रस्तुत किया, जहां "N" को FEAL-NX के साथ उपयोगकर्ता द्वारा चुना गया था, जिसमें एक बड़ी 128-बिट कुंजी थी। बिहाम और शमीर के अवकल क्रिप्टोएनालिसिस (1991) से पता चला कि N ≤ 31 के लिए संपूर्ण खोज की तुलना में FEAL-N और FEAL-NX संपूर्ण से अधिक तिव्रता से विघटित किया जा सकता है। बाद के आक्षेप, रैखिक क्रिप्टोएनालिसिस के अग्रदूत, ज्ञात सादा पाठ धारणा के अनुसार संस्करणों को विघटित कर सकते हैं, प्रथम (टार्डी) -कोर्फडिर और गिल्बर्ट, 1991) और फिर (मात्सुई और यामागीशी, 1992), बाद वाले ने 5 ज्ञात प्लेनटेक्स्ट के साथ FEAL-4, 100 के साथ FEAL-6, और 2 के साथ FEAL-8 को विघटित कर दिया।15.

1994 में, ओह्टा और एओकी ने FEAL-8 के विरुद्ध एक रैखिक क्रिप्टोएनालिटिक आक्षेप प्रस्तुत किया जिसके लिए 212 ज्ञात प्लेनटेक्स्ट की आवश्यकता थी।[1]

यह भी देखें

टिप्पणियाँ

संदर्भ

- Eli Biham, Adi Shamir: Differential Cryptanalysis of Feal and N-Hash. EUROCRYPT 1991: 1–16

- Bert den Boer, Cryptanalysis of F.E.A.L., EUROCRYPT 1988: 293–299

- Henri Gilbert, Guy Chassé: A Statistical Attack of the FEAL-8 Cryptosystem. CRYPTO 1990: 22–33.

- Shoji Miyaguchi: The FEAL Cipher Family. CRYPTO 1990: 627–638

- Shoji Miyaguchi: The FEAL-8 Cryptosystem and a Call for Attack. CRYPTO 1989: 624–627

- Mitsuru Matsui, Atsuhiro Yamagishi: A New Method for Known Plaintext Attack of FEAL Cipher. EUROCRYPT 1992: 81–91

- Sean Murphy, The Cryptanalysis of FEAL-4 with 20 Chosen Plaintexts. J. Cryptology 2(3): 145–154 (1990)

- A. Shimizu and S. Miyaguchi, Fast data encipherment algorithm FEAL, Advances in Cryptology — Eurocrypt '87, Springer-Verlag (1988), 267–280.

- Anne Tardy-Corfdir, Henri Gilbert: A Known Plaintext Attack of FEAL-4 and FEAL-6. CRYPTO 1991: 172–181

बाहरी संबंध

- Templates that generate short descriptions

- Block ciphers

- Collapse templates

- Navigational boxes

- Navigational boxes without horizontal lists

- Sidebars with styles needing conversion

- Templates generating microformats

- Templates that are not mobile friendly

- Wikipedia metatemplates

- टूटे हुए ब्लॉक सिफर

- फिस्टेल सिफर

- Machine Translated Page

- Created On 26/07/2023