मिक्स नेटवर्क

This article needs additional citations for verification. (April 2022) (Learn how and when to remove this template message) |

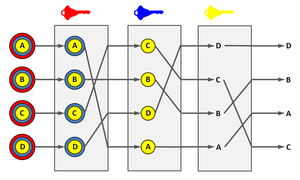

मिक्स नेटवर्क[1] मार्ग प्रोटोकॉल हैं जो मिक्स के रूप में जाने जाने वाले प्रॉक्सी सर्वर की एक श्रृंखला का उपयोग करके हार्ड-टू-ट्रेस संचार बनाते हैं[2] जो कई प्रेषकों से संदेश लेते हैं, उन्हें फेरबदल करते हैं, और उन्हें यादृच्छिक क्रम में अगले गंतव्य (संभवतः एक अन्य मिक्स नोड) पर वापस भेजते हैं। यह अनुरोध के स्रोत और गंतव्य के बीच की कड़ी को तोड़ता है, जिससे छिपकर बातें सुनने वालों के लिए एंड-टू-एंड संचार का पता लगाना कठिन हो जाता है। इसके अलावा, मिक्स केवल उस नोड को जानता है जिससे उसे तुरंत संदेश प्राप्त हुआ, और फेरबदल किए गए संदेशों को भेजने के लिए तत्काल गंतव्य, जिससे नेटवर्क दुर्भावनापूर्ण मिक्स नोड्स के लिए प्रतिरोधी बन गया।[3][4]

सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करके प्रत्येक संदेश को प्रत्येक प्रॉक्सी के लिए एन्क्रिप्ट किया गया है; परिणामी एन्क्रिप्शन एक रूसी गुड़िया की तरह स्तरित है (सिवाय इसके कि प्रत्येक गुड़िया एक ही आकार की है) संदेश के साथ अंतरतम परत के रूप में। प्रत्येक प्रॉक्सी सर्वर एन्क्रिप्शन की अपनी परत को हटा देता है ताकि यह पता चल सके कि संदेश को आगे कहाँ भेजा जाए। यदि किसी एक को छोड़कर सभी प्रॉक्सी सर्वरों को ट्रेसर द्वारा समझौता किया जाता है, तो कुछ कमजोर विरोधियों के खिलाफ अभी भी पता नहीं लगाया जा सकता है।

मिक्स नेटवर्क की अवधारणा को पहली बार 1981 में डेविड चाउम द्वारा वर्णित किया गया था।[5] इस अवधारणा पर आधारित अनुप्रयोगों में गुमनाम रीमेलर्स (जैसे कि मिक्समास्टर अनाम रीमेलर), प्याज रूटिंग, लहसुन रूटिंग, और कुंजी-आधारित रूटिंग (टोर (गुमनामी नेटवर्क), आई2पी, और फ्रीनेट सहित) शामिल हैं।

इतिहास

डेविड चाउम ने 1979 में अपने पेपर में मिक्स नेटवर्क्स की अवधारणा को प्रकाशित किया था: वापसी पते, और डिजिटल छद्म शब्द]। पेपर उनके मास्टर डिग्री थीसिस के काम के लिए था, कुछ ही समय बाद सार्वजनिक-कुंजी क्रिप्टोग्राफी, मार्टिन हेलमैन, व्हिटफ़ील्ड डिफी और राल्फ मर्कल के काम के माध्यम से उन्हें पहली बार क्रिप्टोग्राफी के क्षेत्र में पेश किया गया था। जबकि सार्वजनिक कुंजी क्रिप्टोग्राफी ने सूचना की सुरक्षा को एन्क्रिप्ट किया था, चाउम का मानना था कि संचार में पाए जाने वाले मेटा डेटा में व्यक्तिगत गोपनीयता भेद्यताएं हैं। व्यक्तिगत गोपनीयता से समझौता करने वाली कुछ कमजोरियों में भेजे गए और प्राप्त संदेशों का समय, संदेशों का आकार और मूल प्रेषक का पता शामिल था। वह अपने काम में मार्टिन हेलमैन और व्हिटफ़ील्ड के पेपर न्यू डायरेक्शन्स इन क्रिप्टोग्राफी (1976) का हवाला देते हैं।

यह कैसे काम करता है

प्रतिभागी A संदेश में एक यादृच्छिक मान R जोड़कर प्रतिभागी B को वितरण के लिए एक संदेश तैयार करता है, इसे प्राप्तकर्ता की सार्वजनिक कुंजी के साथ सील कर देता है , B का पता जोड़ना, और फिर मिश्रण की सार्वजनिक कुंजी के साथ परिणाम को सील करना .

एम इसे अपनी निजी कुंजी से खोलता है, अब वह बी का पता जानता है, और वह भेजता है बी के लिए

संदेश प्रारूप

इसे पूरा करने के लिए, प्रेषक मिक्स की सार्वजनिक कुंजी लेता है (), और एक यादृच्छिक स्ट्रिंग वाले लिफाफे को एन्क्रिप्ट करने के लिए इसका उपयोग करता है (), प्राप्तकर्ता को संबोधित एक नेस्टेड लिफाफा, और प्राप्तकर्ता का ईमेल पता (बी)। यह नेस्टेड लिफ़ाफ़ा प्राप्तकर्ता की सार्वजनिक कुंजी (), और भेजे जाने वाले संदेश के मुख्य भाग के साथ एक और यादृच्छिक स्ट्रिंग (R0) शामिल है। एन्क्रिप्टेड शीर्ष-स्तरीय लिफाफा प्राप्त होने पर, मिश्रण इसे खोलने के लिए अपनी गुप्त कुंजी का उपयोग करता है। अंदर, यह प्राप्तकर्ता (बी) का पता और बी के लिए बाध्य एक एन्क्रिप्टेड संदेश पाता है। यादृच्छिक स्ट्रिंग () त्याग दिया जाता है।

किसी हमलावर को संदेशों का अनुमान लगाने से रोकने के लिए संदेश में आवश्यक है। यह माना जाता है कि हमलावर आने वाले और जाने वाले सभी संदेशों को देख सकता है। यदि यादृच्छिक स्ट्रिंग का उपयोग नहीं किया जाता है (अर्थात केवल को भेजा जाता है ) और एक हमलावर के पास एक अच्छा अनुमान है कि संदेश भेजा गया था, वह परीक्षण कर सकता है कि क्या रखता है, जिससे वह संदेश की सामग्री सीख सकता है। यादृच्छिक स्ट्रिंग जोड़कर हमलावर को इस तरह का हमला करने से रोका जाता है; भले ही उसे सही संदेश का अनुमान लगाना चाहिए (यानी सच है) वह नहीं सीखेगा कि क्या वह सही है क्योंकि वह गुप्त मूल्य नहीं जानता है . व्यावहारिक रूप से, नमक (क्रिप्टोग्राफी) के रूप में कार्य करता है।

वापसी पते

अब जिस चीज की जरूरत है वह है बी के लिए ए को जवाब देने का एक तरीका जबकि अभी भी ए की पहचान को बी से गुप्त रखना है।

ए के लिए एक समाधान एक अप्राप्य वापसी पता बनाने के लिए है कहाँ उसका अपना असली पता है, केवल वर्तमान अवसर के लिए चुनी गई एक सार्वजनिक कुंजी है, और एक कुंजी है जो सीलिंग के प्रयोजनों के लिए यादृच्छिक स्ट्रिंग के रूप में भी कार्य करेगी। फिर, ए पहले से वर्णित तकनीकों द्वारा भेजे गए संदेश के हिस्से के रूप में इस वापसी पते को बी को भेज सकता है।

ब भेजता है एम के लिए, और एम इसे बदल देता है .

यह मिश्रण बिट्स की स्ट्रिंग का उपयोग करता है यह पता भाग को डिक्रिप्ट करने के बाद पाता है संदेश भाग को पुनः एन्क्रिप्ट करने की कुंजी के रूप में . केवल प्राप्तकर्ता, A, परिणामी आउटपुट को डिक्रिप्ट कर सकता है क्योंकि A ने दोनों को बनाया है और . अतिरिक्त कुंजी आश्वासन देता है कि मिश्रण उत्तर-संदेश की सामग्री नहीं देख सकता है।

निम्नलिखित इंगित करता है कि बी एक नए प्रकार के मिश्रण के माध्यम से ए को प्रतिक्रिया देने के लिए इस अप्राप्य वापसी पते का उपयोग कैसे करता है:

ए. का संदेश बी:

बी से उत्तर संदेशए:

कहाँ: = बी की सार्वजनिक कुंजी, = मिश्रण की सार्वजनिक कुंजी।

एक गंतव्य स्रोत गुमनामी का त्याग किए बिना स्रोत का उत्तर दे सकता है। उत्तर संदेश स्रोत से गंतव्य तक अनाम संदेशों के साथ सभी प्रदर्शन और सुरक्षा लाभ साझा करता है।

भेद्यता

हालांकि मिश्रित नेटवर्क सुरक्षा प्रदान करते हैं भले ही एक विरोधी पूरे रास्ते को देखने में सक्षम हो, मिश्रण बिल्कुल सही नहीं है। विरोधी दीर्घकालिक सहसंबंध हमले प्रदान कर सकते हैं और पैकेट भेजने वाले और प्राप्त करने वाले को ट्रैक कर सकते हैं।[6]

खतरा मॉडल

मिक्स नेटवर्क से आने-जाने वाले ट्रैफ़िक की निगरानी करके एक विरोधी एक निष्क्रिय हमला कर सकता है। कई पैकेटों के बीच आगमन के समय का विश्लेषण करने से जानकारी का पता चल सकता है। चूंकि पैकेट में सक्रिय रूप से कोई बदलाव नहीं किया जाता है, इस तरह के हमले का पता लगाना मुश्किल होता है। एक हमले के सबसे बुरे मामले में, हम मानते हैं कि नेटवर्क के सभी लिंक विरोधी द्वारा देखे जा सकते हैं और मिक्स नेटवर्क की रणनीतियों और बुनियादी ढांचे को जाना जाता है।

पैकेट प्राप्त होने के समय, पैकेट के आकार, या पैकेट की सामग्री के बारे में जानकारी के आधार पर इनपुट लिंक पर एक पैकेट को आउटपुट लिंक पर एक पैकेट से संबद्ध नहीं किया जा सकता है। पैकेट टाइमिंग पर आधारित पैकेट सहसंबंध को बैचिंग द्वारा रोका जाता है और सामग्री और पैकेट आकार के आधार पर सहसंबंध को क्रमशः एन्क्रिप्शन और पैकेट पैडिंग द्वारा रोका जाता है।

इंटर-पैकेट अंतराल, अर्थात्, दो नेटवर्क लिंक पर लगातार दो पैकेटों के अवलोकन के बीच का समय अंतर, यह अनुमान लगाने के लिए उपयोग किया जाता है कि क्या लिंक समान कनेक्शन ले जाते हैं। एन्क्रिप्शन और पैडिंग समान आईपी प्रवाह से संबंधित इंटर-पैकेट अंतराल को प्रभावित नहीं करते हैं। इंटर-पैकेट अंतराल के अनुक्रम कनेक्शन के बीच बहुत भिन्न होते हैं, उदाहरण के लिए वेब ब्राउजिंग में, ट्रैफिक फटने में होता है। इस तथ्य का उपयोग कनेक्शन की पहचान करने के लिए किया जा सकता है।

सक्रिय हमला

लक्षित प्रवाह में अद्वितीय समय हस्ताक्षर वाले पैकेट के फटने को इंजेक्ट करके सक्रिय हमले किए जा सकते हैं। हमलावर इन पैकेटों को अन्य नेटवर्क लिंक पर पहचानने का प्रयास करने के लिए हमले कर सकता है। बाद के सभी मिश्रणों पर सममित कुंजी के आवश्यक ज्ञान के कारण हमलावर नए पैकेट बनाने में सक्षम नहीं हो सकता है। रीप्ले पैकेट का उपयोग नहीं किया जा सकता है क्योंकि वे हैशिंग और कैशिंग के माध्यम से आसानी से रोके जा सकते हैं।

कृत्रिम अंतर

लक्ष्य प्रवाह में बड़े अंतराल बनाए जा सकते हैं, यदि हमलावर प्रवाह में बड़ी मात्रा में लगातार पैकेट गिराता है। उदाहरण के लिए, लक्ष्य प्रवाह में 3000 पैकेट भेजकर एक सिमुलेशन चलाया जाता है, जहां हमलावर प्रवाह शुरू होने के 1 सेकंड बाद पैकेट छोड़ देता है। जैसे ही लगातार गिराए गए पैकेटों की संख्या बढ़ती है, रक्षात्मक छोड़ने की प्रभावशीलता काफी कम हो जाती है। एक बड़ा अंतर पेश करने से लगभग हमेशा एक पहचानने योग्य विशेषता बन जाती है।

कृत्रिम फट

हमलावर कृत्रिम विस्फोट कर सकता है। यह एक निश्चित अवधि के लिए एक लिंक पर पकड़कर कृत्रिम पैकेट से एक हस्ताक्षर बनाकर किया जाता है और फिर उन सभी को एक साथ जारी किया जाता है। रक्षात्मक गिरावट इस परिदृश्य में कोई बचाव प्रदान नहीं करती है और हमलावर लक्ष्य प्रवाह की पहचान कर सकता है। इस हमले को रोकने के लिए अन्य रक्षा उपाय भी किए जा सकते हैं। ऐसा एक समाधान अनुकूली पैडिंग एल्गोरिदम हो सकता है। जितने अधिक पैकेट विलंबित होते हैं, व्यवहार की पहचान करना उतना ही आसान होता है और इस प्रकार बेहतर बचाव देखा जा सकता है।

अन्य समय विश्लेषण हमले

एक हमलावर अंतर-पैकेट अंतराल के अलावा अन्य समय के हमलों पर भी गौर कर सकता है। नेटवर्क के व्यवहार में होने वाले परिवर्तनों का निरीक्षण करने के लिए हमलावर सक्रिय रूप से पैकेट स्ट्रीम को संशोधित कर सकता है। पैकेटों को टीसीपी पैकेटों के पुन: प्रसारण के लिए बाध्य करने के लिए दूषित किया जा सकता है, जो जानकारी प्रकट करने के लिए व्यवहार को आसानी से देखा जा सकता है।[7]

स्लीपर अटैक

यह मानते हुए कि एक विरोधी संदेशों को थ्रेशोल्ड मिक्स में भेजे और प्राप्त किए जा रहे संदेशों को देख सकता है, लेकिन वे इन मिश्रणों के आंतरिक कार्य को नहीं देख सकते हैं या इसके द्वारा क्या भेजा जाता है। यदि विरोधी ने अपने संदेशों को संबंधित मिश्रण में छोड़ दिया है और उन्हें दो में से एक प्राप्त होता है, तो वे भेजे गए संदेश और संबंधित प्रेषक को निर्धारित करने में सक्षम होते हैं। विरोधी को किसी भी समय अपने संदेश (सक्रिय घटक) को मिश्रण में रखना होता है और संदेश भेजे जाने से पहले संदेश वहीं रहना चाहिए। यह आमतौर पर एक सक्रिय हमला नहीं है। कमजोर विरोधी इस हमले का उपयोग अन्य हमलों के संयोजन में कर सकते हैं ताकि अधिक समस्याएं पैदा हो सकें।

इनकमिंग और आउटगोइंग संदेशों के बीच महत्वपूर्ण संबंध बनाने से बचने के लिए मिक्स नेटवर्क संदेशों के क्रम को बदलकर सुरक्षा प्राप्त करते हैं। मिक्स संदेशों के बीच हस्तक्षेप पैदा करता है। हस्तक्षेप मिश्रण के पर्यवेक्षक को सूचना रिसाव की दर पर सीमा डालता है। आकार n के मिश्रण में, मिश्रण से इनपुट और आउटपुट का अवलोकन करने वाले एक विरोधी के पास एक मैच का निर्धारण करने में क्रम n की अनिश्चितता होती है। स्लीपर अटैक इसका फायदा उठा सकता है। थ्रेशोल्ड के एक स्तरित नेटवर्क में प्रत्येक मिश्रण में स्लीपर के साथ मिश्रण होता है, प्रेषकों से इनपुट प्राप्त करने वाली एक परत होती है और मिश्रण की दूसरी परत होती है जो संदेशों को अंतिम गंतव्य तक पहुंचाती है। इससे हमलावर सीख सकता है कि प्राप्त संदेश प्रेषक से किसी भी परत 1 मिश्रण में नहीं आ सकता था जो आग नहीं लगा। इन स्लीपरों के साथ भेजे गए और प्राप्त संदेशों के मिलान की उच्च संभावना है, इसलिए संचार पूरी तरह से गुमनाम नहीं है। मिश्रण विशुद्ध रूप से समयबद्ध भी हो सकते हैं: वे एक विशेष अंतराल में प्राप्त संदेशों के क्रम को यादृच्छिक बनाते हैं और उनमें से कुछ को मिश्रणों के साथ संलग्न करते हैं, अंतराल के अंत में उन्हें उस अंतराल में प्राप्त होने के बावजूद अग्रेषित करते हैं। संदेश जो Mixin that tg के लिए उपलब्ध हैं हस्तक्षेप करेगा, लेकिन यदि कोई संदेश उपलब्ध नहीं है, तो प्राप्त संदेशों में कोई हस्तक्षेप नहीं है।[8]

संदर्भ

- ↑ Also known as "digital mixes"

- ↑ Sampigethaya, K.Poovendran, R (2006). "मिश्रित नेटवर्क और उनके सुरक्षित अनुप्रयोगों पर एक सर्वेक्षण". Proceedings of the IEEE Proc. IEEE Proceedings of the IEEE: 94(12):2142–2181.

{{cite journal}}: CS1 maint: multiple names: authors list (link) - ↑ Claudio A. Ardagna; et al. (2009). "Privacy Preservation over Untrusted Mobile Networks". In Bettini, Claudio; et al. (eds.). Privacy In Location-Based Applications: Research Issues and Emerging Trends. Springer. p. 88. ISBN 9783642035111.

- ↑ Danezis, George (2003-12-03). "Mix-Networks with Restricted Routes". In Dingledine, Roger (ed.). Privacy Enhancing Technologies: Third International Workshop, PET 2003, Dresden, Germany, March 26–28, 2003, Revised Papers. Vol. 3. Springer. ISBN 9783540206101.

- ↑ Chaum, David L. (1981). "पता न लगने वाला इलेक्ट्रॉनिक मेल, रिटर्न एड्रेस और डिजिटल छद्म शब्द". Communications of the ACM. 24 (2): 84–90. doi:10.1145/358549.358563. S2CID 30340230.

- ↑ Tom Ritter, "the differences between onion routing and mix networks", ritter.vg Retrieved December 8, 2016.

- ↑ Shmatikov, Vitaly; Wang, Ming-Hsiu (2006). Timing Analysis in Low-Latency Mix Networks: Attacks and Defenses. European Symposium on Research in Computer Security. Lecture Notes in Computer Science. Vol. 4189. pp. 18–33. CiteSeerX 10.1.1.64.8818. doi:10.1007/11863908_2. ISBN 978-3-540-44601-9.

- ↑ Paul Syverson, "Sleeping dogs lie on a bed of onions but wake when mixed", Privacy Enhancing Technologies Symposium Retrieved December 8, 2016.